مدیریت دسترسی به اتاق سرور یعنی بتوانیم دسترسی این محل را به افراد مجاز محدود کنیم. به گونه ای که افراد غیر مجاز به محل و تجهیزات مهم دسترسی نداشته باشند.

در این مقاله قصد داریم نحوه تحقق این هدف را شرح دهیم. مدیریت دسترسی به اتاق سرور باعث کنترل صحیح فعالیت اتاق سرور شده و امنیت محیط را بالا میبرد.

اهمیت اتاق سرور

اتاق سرور یکی از مهمترین بخشهای زیر ساختی در هر سازمانی است. این فضا میزبان سرورها، تجهیزات شبکه، دستگاههای ذخیره سازی و سایر اجزای حیاتی برای عملکرد بدون وقفه سازمانها است.

اتاق سرور به عنوان قلب تپندهی فناوری اطلاعات، نقش کلیدی در:

- مدیریت دادهها

- پردازش اطلاعات

- و ارائه خدمات به کاربران داخلی و خارجی دارد.

امنیت و دسترسی کنترل شده به این فضا، اهمیت زیادی دارد. زیرا هر گونه اختلال یا دسترسی غیر مجاز میتواند منجر به:

- خسارات جبران ناپذیر

- از دست رفتن دادهها

- و توقف عملیات تجاری شود.

اهداف مقاله

هدف از این مقاله، ارائه یک دید جامع و تخصصی در مورد مدیریت دسترسی به اتاق سرور است. این مقاله به بررسی:

- اصول و مبانی مدیریت دسترسی

- استانداردها و چارچوبهای امنیتی

- روشها و ابزارهای کنترل دسترسی

- طراحی و اجرای سیاستهای دسترسی

- آموزش و آگاهی بخشی

- پایش و نظارت

- مدیریت ریسک و واکنش به حوادث

- چالشها و راهکارها

- و در نهایت نتیجه گیری و ارائه توصیهها میپردازد.

چرا مدیریت دسترسی به اتاق سرور مهم است

مدیریت دسترسی به اتاق سرور به دلیل حساسیت بالای تجهیزات و دادههای موجود در این فضا، بسیار حیاتی است. دسترسی غیرمجاز میتواند منجر به تهدیدات جدی از جمله:

- سرقت دادهها

- حملات سایبری

- تخریب فیزیکی تجهیزات

- و اختلال در خدمات شود.

بنابراین، پیاده سازی سیستمهای قوی کنترل دسترسی و اطمینان از اینکه تنها افراد مجاز میتوانند به این فضا دسترسی داشته باشند، از اهمیت بالایی برخوردار است.

عوامل مؤثر در مدیریت دسترسی

چندین عامل کلیدی در مدیریت دسترسی به اتاق سرور مؤثر هستند، از جمله این عوامل شامل:

فیزیکی: مکان یابی مناسب اتاق سرور، استفاده از قفلهای فیزیکی و دستگاههای کنترل دسترسی، دوربینهای نظارتی، و سیستمهای تشخیص نفوذ.

دیجیتال: استفاده از سیستمهای احراز هویت چند عاملی (MFA)، نرم افزارهای مدیریت دسترسی، پروتکلهای امنیتی برای اطمینان از دسترسی امن و کنترل شده.

سیاستها و پروتکلها: تدوین سیاستهای امنیتی جامع، آموزش کارکنان در مورد رویههای امنیتی، و پایش مستمر برای شناسایی و مقابله با تهدیدات.

نتایج مطلوب مدیریت مؤثر دسترسی

مدیریت دسترسی به اتاق سرور به کاهش ریسکها، افزایش امنیت اطلاعات، بهبود کارایی سیستمها، اطمینان از تداوم عملیات تجاری منجر میشود. این امر به حفاظت از داراییهای فیزیکی و دیجیتالی سازمان کمک میکند. همچنین اعتماد مشتریان و شرکای تجاری را نیز افزایش میدهد.

در نهایت، این مقدمه پایه و اساسی برای بحثهای تخصصیتر در بخشهای بعدی مقاله فراهم میکند. همچنین نشان میدهد که چرا مدیریت دسترسی به اتاق سرور یک موضوع حیاتی و پیچیده است که نیازمند توجه و راهبردهای خاصی است.

اصول و مبانی مدیریت دسترسی

در این بخش باید تعریف درستی از مدیریت دسترسی به اتاق سرور داشته باشیم. مدیریت دسترسی به مجموعهای از فرآیندها و تکنولوژیها اشاره دارد. که به منظور کنترل و مدیریت دسترسی افراد به منابع و اطلاعات حساس یک سازمان به کار میروند.

در زمینه اتاق سرور، این فرآیند شامل:

کنترل دسترسی فیزیکی و منطقی به تجهیزات و دادههای حیاتی است. تا تنها افراد مجاز بتوانند به این منابع دسترسی داشته باشند.

ضرورت مدیریت دسترسی

مدیریت دسترسی به اتاق سرور از چندین جهت ضرورت دارد:

حفاظت از اطلاعات حساس: دادهها و اطلاعات ذخیره شده در سرورها اغلب شامل:

اطلاعات حساس و محرمانه است که دسترسی غیر مجاز به آنها میتواند منجر به تهدیدات امنیتی جدی شود.

پیشگیری از آسیبهای فیزیکی: تجهیزات سرور بسیار گران قیمت و حساس هستند. و دسترسی فیزیکی غیر مجاز میتواند به آسیب دیدگی یا خرابی این تجهیزات منجر شود.

تداوم کسب و کار: دسترسی کنترل شده به اتاق سرور تضمین میکند که عملیات سازمان بدون وقفه و به شکل امن ادامه یابد.

اصول پایهای امنیت: سه اصل پایهای در امنیت اطلاعات که باید در مدیریت دسترسی به اتاق سرور رعایت شوند عبارتند از:

محرمانگی (Confidentiality)

تعریف: اطمینان از اینکه تنها افراد مجاز میتوانند به اطلاعات دسترسی پیدا کنند.

تکنیکها: استفاده از سیستمهای احراز هویت قوی، رمز گذاری دادهها، و سیاستهای دسترسی محدود.

تمامیت (Integrity)

تعریف: حفاظت از صحت و کامل بودن اطلاعات و جلوگیری از تغییرات غیر مجاز.

تکنیکها: استفاده از امضاهای دیجیتال، چک سامها، و سیستمهای مانیتورینگ برای تشخیص و جلوگیری از تغییرات غیر مجاز.

دسترس پذیری (Availability)

تعریف: تضمین دسترسی مستمر و قابل اعتماد به اطلاعات و سیستمها برای کاربران مجاز.

تکنیکها: استفاده از پشتیبان گیری منظم، سیستمهای تأمین قدرت اضطراری (UPS)، و توزیع بار کاری (Load Balancing) برای جلوگیری از توقف خدمات.

عناصر کلیدی مدیریت دسترسی

عناصر کلیدی در مدیریت دسترسی به اتاق سرور به شرح زیر هستند.

احراز هویت (Authentication)

تعریف: فرآیند تأیید هویت افراد قبل از دسترسی به منابع.

روشها: استفاده از کارتهای شناسایی، کدهای عبور، اثر انگشت، اسکن چهره و سایر روشهای بیومتریک.

اختصاص مجوز (Authorization)

تعریف: تعیین سطح دسترسی کاربران پس از احراز هویت.

روشها: تخصیص نقشها و مجوزهای دسترسی مبتنی بر نیاز شغلی، استفاده از ماتریس کنترل دسترسی و سیاستهای حداقل مجوز.

پایش و نظارت (Monitoring)

تعریف: نظارت مداوم بر فعالیتهای دسترسی به منظور شناسایی و پاسخ به رفتارهای مشکوک.

روشها: استفاده از سیستمهای مانیتورینگ و ثبت وقایع (Logging)، دوربینهای نظارتی، و سیستمهای تشخیص نفوذ.

کنترلهای فیزیکی (Physical Controls)

تعریف: اقدامات فیزیکی برای محدود کردن دسترسی به اتاق سرور.

روشها: قفلهای فیزیکی، دستگاههای کارت خوان، سیستمهای امنیتی مبتنی بر بیومتریک، و کنترل دسترسی به ساختمان و طبقات.

آموزش و آگاهی بخشی

تعریف: آموزش کارکنان و افزایش آگاهی آنان درباره اهمیت امنیت دسترسی.

روشها: برگزاری دورههای آموزشی، ارائه بروشورها و دستور العملهای امنیتی، و برگزاری تمرینهای امنیتی منظم.

رویکردهای مدیریت دسترسی

رویکردهای مدیریت دسترسی به اتاق سرور عبارتند از:

رویکرد مبتنی بر نقش

(Role-Based Access Control – RBAC)

تعریف: تعیین دسترسیها بر اساس نقشهای تعریف شده در سازمان.

مزایا: ساده سازی مدیریت دسترسی، کاهش پیچیدگی، و اطمینان از تطابق با سیاستهای امنیتی.

رویکرد مبتنی بر ویژگی

(Attribute-Based Access Control – ABAC):

تعریف: استفاده از ویژگیها و خصوصیات کاربر، محیط، و منابع برای تعیین دسترسی.

مزایا: انعطاف پذیری بیشتر و قابلیت تنظیم دقیقتر دسترسیها.

مدلهای ترکیبی

تعریف: ترکیب روشهای مختلف مدیریت دسترسی برای افزایش امنیت و کارایی.

مثال: استفاده همزمان از RBAC و ABAC برای بهره برداری از مزایای هر دو مدل.

این اصول و مبانی به عنوان پایه و اساس مدیریت دسترسی به اتاق سرور عمل میکنند. همچنین اجرای صحیح آنها میتواند به تضمین امنیت و پایداری سیستمها و دادههای حیاتی کمک کند.

استانداردها و چارچوبهای امنیتی در مدیریت دسترسی به اتاق سرور

در این بخش استانداردهای ضروری و لازم الاجرا در اتاق سرور را شرح میدهیم.

استانداردهای بینالمللی: استانداردهای بین المللی به عنوان مبنای بهترین شیوهها برای مدیریت دسترسی و امنیت اطلاعات عمل میکنند. برخی از مهمترین استانداردها شامل:

-

ISO/IEC 27001:

تعریف: استاندارد بینالمللی برای مدیریت امنیت اطلاعات.

کاربرد در مدیریت دسترسی: ISO/IEC 27001 شامل الزامات و راهنماییهایی برای ایجاد، پیاده سازی، نگهداری، و بهبود مستمر یک سیستم مدیریت امنیت اطلاعات (ISMS) است. این استاندارد تأکید بر کنترلهای فیزیکی و منطقی برای مدیریت دسترسی به اتاق سرور دارد.

مزایا: ایجاد یک چارچوب جامع برای مدیریت امنیت اطلاعات، افزایش اعتماد به نفس مشتریان و ذینفعان، و بهبود امنیت کلی سازمان.

-

ISO/IEC 27002:

تعریف: مجموعهای از بهترین شیوهها برای کنترلهای امنیتی اطلاعات.

کاربرد در مدیریت دسترسی: این استاندارد جزئیات بیشتری درباره کنترلهای امنیتی ارائه میدهد و شامل:

راهنماییهایی برای کنترل دسترسی فیزیکی به مناطق حساس مانند اتاق سرور است.

مزایا: ارائه دستور العملهای عملی برای پیاده سازی کنترلهای امنیتی و تقویت استاندارد ISO/IEC 27001.

چارچوبهای امنیتی

چارچوبهای امنیتی مختلفی وجود دارند که سازمانها میتوانند از آنها برای مدیریت دسترسی به اتاق سرور استفاده کنند. برخی از مهمترین چارچوبها عبارتند از:

-

NIST

تعریف: چارچوبی برای بهبود امنیت سایبری سازمانها.

کاربرد در مدیریت دسترسی: NIST SP 800-53 شامل کنترلهای امنیتی برای محافظت از سیستمهای اطلاعاتی و دادهها است. این چارچوب شامل راهنماییهایی برای کنترل دسترسی فیزیکی و منطقی به اتاق سرور است.

مزایا: ارائه یک رویکرد جامع و قابل تنظیم برای مدیریت امنیت سایبری و انطباق با الزامات قانونی و صنعتی.

- COBIT تعریف: چارچوبی برای مدیریت و راهبری فناوری اطلاعات.

کاربرد در مدیریت دسترسی: COBIT شامل فرآیندها و کنترلهای مرتبط با مدیریت دسترسی و امنیت اطلاعات است. این چارچوب به سازمانها کمک میکند تا از طریق بهبود حاکمیت و مدیریت فناوری اطلاعات، به اهداف تجاری خود دست یابند.

مزایا: افزایش کارایی و اثر بخشی فرآیندهای فناوری اطلاعات، بهبود مدیریت ریسک و انطباق با قوانین و مقررات.

- ITIL

تعریف: مجموعهای از بهترین شیوهها برای مدیریت خدمات فناوری اطلاعات.

کاربرد در مدیریت دسترسی: ITIL شامل فرآیندهای مدیریت امنیت اطلاعات و دسترسی است که به سازمانها کمک میکند تا خدمات فناوری اطلاعات را به طور مؤثر و کارآمد مدیریت کنند.

مزایا: بهبود کیفیت خدمات فناوری اطلاعات، افزایش رضایت کاربران و کاهش هزینههای مرتبط با مدیریت فناوری اطلاعات.

استانداردها و چارچوبهای دیگر

علاوه بر موارد فوق، استانداردها و چارچوبهای دیگری نیز وجود دارند که میتوانند در مدیریت دسترسی به اتاق سرور مورد استفاده قرار گیرند:

- PCI DSS

تعریف: استاندارد امنیتی برای حفاظت از اطلاعات کارتهای پرداخت.

کاربرد در مدیریت دسترسی: شامل الزامات امنیتی سختگیرانهای برای کنترل دسترسی به دادههای کارتهای پرداخت و تجهیزات مرتبط.

مزایا: افزایش امنیت تراکنشهای مالی و حفاظت از اطلاعات حساس مالی.

-

FISMA

تعریف: قانون مدیریت امنیت اطلاعات فدرال آمریکا.

کاربرد در مدیریت دسترسی: شامل الزامات امنیتی برای حفاظت از سیستمهای اطلاعاتی دولتی و کنترل دسترسی به مناطق حساس.

مزایا: بهبود امنیت سیستمهای اطلاعاتی دولتی و انطباق با الزامات قانونی.

اهمیت تطابق با استانداردها و چارچوبها

تطابق با استانداردها و چارچوبهای امنیتی به سازمانها کمک میکند تا از بهترین شیوهها بهره برداری کنند. همچنین امنیت اطلاعات و دسترسی به اتاق سرور را بهبود بخشند. این تطابق مزایای متعددی دارد از جمله:

- کاهش ریسکهای امنیتی: با پیاده سازی کنترلها و فرآیندهای استاندارد، سازمانها میتوانند ریسکهای امنیتی را کاهش دهند.

- افزایش اعتماد: تطابق با استانداردهای بینالمللی اعتماد مشتریان و ذینفعان را افزایش میدهد.

- انطباق با قوانین: بسیاری از قوانین و مقررات ملی و بینالمللی نیازمند رعایت استانداردهای امنیتی مشخصی هستند.

- بهبود کارایی: استفاده از چارچوبهای امنیتی به سازمانها کمک میکند تا فرآیندهای مدیریتی خود را بهبود بخشند و بهره وری را افزایش دهند.

استانداردها و چارچوبهای امنیتی، راهنماییهای ارزشمندی برای مدیریت دسترسی به اتاق سرور ارائه میدهند. با پیاده سازی و تطابق با این استانداردها، سازمانها میتوانند از امنیت فیزیکی و منطقی اتاق سرور اطمینان حاصل کنند.

همچنین میتوانند ریسکهای امنیتی را به حداقل برسانند. این اقدامات نه تنها به حفاظت از تجهیزات و دادههای حساس کمک میکند. بلکه به بهبود کلی امنیت اطلاعات و پایداری عملیات تجاری نیز میانجامد.

روشها و ابزارهای کنترل دسترسی به اتاق سرور

در ادامه شما را با روش ها و ابزارهای کنترل دسترسی آشنا میکنیم.

روشهای احراز هویت

روش های احراز هویت در اتاق سرور به شرح زیر هستند.

کارتهای شناسایی

توضیح: کارتهای شناسایی هوشمند یا مغناطیسی که توسط کارکنان برای دسترسی به اتاق سرور استفاده میشود.

مزایا: ساده و کارآمد، امکان رهگیری دسترسیها.

معایب: خطر گم شدن یا سرقت کارت، امکان سو استفاده توسط افراد غیر مجاز.

رمز عبور

توضیح: استفاده از کلمه عبور یا کدهای دسترسی برای ورود به اتاق سرور.

مزایا: پیاده سازی آسان، هزینه کم.

معایب: امکان فراموشی یا افشای کلمه عبور، نیاز به مدیریت مداوم.

احراز هویت بیومتریک

توضیح: استفاده از ویژگیهای بیولوژیکی منحصر به فرد مانند:

اثر انگشت، تشخیص چهره، اسکن عنبیه.

مزایا: امنیت بالا، منحصر به فرد بودن.

معایب: هزینههای پیاده سازی بالا، نگرانیهای حریم خصوصی.

تأیید هویت چند عاملی (MFA)

توضیح: استفاده از ترکیبی از چند روش احراز هویت برای افزایش امنیت.

مزایا: امنیت بسیار بالا، کاهش خطر دسترسی غیرمجاز.

معایب: پیچیدگی و نیاز به زمان بیشتر برای دسترسی.

سیستمهای کنترل دسترسی

سیستم های کنترل دسترسی اتاق سرور به شرح زیر هستند.

سیستمهای RFID

توضیح: استفاده از تگهای RFID برای شناسایی و کنترل دسترسی.

مزایا: عدم نیاز به تماس فیزیکی، سرعت بالا.

معایب: امکان دستکاری یا خواندن غیر مجاز تگها.

قفلهای الکترونیکی

توضیح: قفلهایی که با استفاده از کارت، کد یا بیومتریک باز میشوند.

مزایا: کنترل دقیق دسترسی، امکان مدیریت از راه دور.

معایب: نیاز به برق و زیرساختهای الکترونیکی، هزینه نصب.

سیستمهای دوربین مدار بسته (CCTV)

توضیح: نصب دوربینهای نظارتی برای مانیتورینگ دسترسیها.

مزایا: ایجاد بازدارندگی، امکان بررسی وقایع پس از وقوع.

معایب: نیاز به فضای ذخیرهسازی برای ویدیوها، امکان فرار از دید دوربین.

سیستمهای تشخیص نفوذ:

توضیح: سیستمهایی که ورود غیرمجاز یا فعالیتهای مشکوک را شناسایی و گزارش میدهند.

مزایا: شناسایی سریع تهدیدات، امکان واکنش فوری.

معایب: هزینه بالا، نیاز به تنظیمات دقیق برای جلوگیری از هشدارهای نادرست.

نرم افزارهای مدیریت دسترسی

نرم افزارهای مدیریت دسترسی به اتاق سرور انواع مختلفی دارند. در ادامه هر یک را توضیح میدهیم. همچنین مزایا و معایب آنها را بررسی میکنیم.

نرمافزارهای IAM

توضیح: نرمافزارهایی که هویت کاربران را مدیریت کرده و دسترسیها را کنترل میکنند.

مزایا: اتوماسیون فرآیندهای دسترسی، بهبود امنیت و کارایی.

معایب: پیچیدگی پیاده سازی، نیاز به آموزش کاربران.

سیستمهای مدیریت ورود و خروج

توضیح: نرم افزارهایی که ورود و خروج کارکنان را ثبت و تحلیل میکنند.

مزایا: امکان گزارش دهی دقیق، شناسایی الگوهای مشکوک.

معایب: نیاز به نگهداری و بروزرسانی مداوم.

نرمافزارهای SIEM

توضیح: نرمافزارهایی که رویدادهای امنیتی را مانیتور و تحلیل میکنند.

مزایا: امکان شناسایی تهدیدات پیچیده، بهبود پاسخگویی به حوادث.

معایب: هزینه بالا، نیاز به منابع فنی و انسانی.

رویکردهای ترکیبی و پیشرفته

رویکردهای پیشرفته در این فرایند عبارتند از:

مدیریت دسترسی مبتنی بر نقش (RBAC)

توضیح: تخصیص دسترسیها بر اساس نقشهای تعریف شده در سازمان.

مزایا: ساده سازی مدیریت دسترسی، کاهش پیچیدگی.

معایب: نیاز به تعریف دقیق نقشها و مسئولیتها.

مدیریت دسترسی مبتنی بر ویژگی (ABAC)

توضیح: تخصیص دسترسیها بر اساس ویژگیها و شرایط مختلف.

مزایا: انعطافپذیری بالا، امکان تنظیم دقیق دسترسیها.

معایب: پیچیدگی پیاده سازی، نیاز به تحلیل دقیق ویژگیها.

مدیریت دسترسی مبتنی بر سیاست (PBAC)

توضیح: تخصیص دسترسیها بر اساس سیاستهای امنیتی تعیین شده.

مزایا: کنترل دقیق دسترسیها، امکان تطبیق با تغییرات سازمانی.

معایب: نیاز به تدوین و نگهداری سیاستهای جامع.

استفاده از روشها و ابزارهای مناسب برای مدیریت دسترسی به اتاق سرور، نقش مهمی در حفاظت از اطلاعات و تجهیزات حیاتی دارد. ترکیب روشهای مختلف:

- احراز هویت

- استفاده از سیستمهای پیشرفته کنترل دسترسی

- و پیاده سازی نرم افزارهای مدیریت دسترسی میتواند امنیت فیزیکی و منطقی اتاق سرور را تضمین کند.

انتخاب روشها و ابزارهای مناسب باید بر اساس نیازها و شرایط خاص هر سازمان صورت گیرد. در نتیجه امنیت به بهترین شکل ممکن تامین شود.

طراحی و اجرای سیاستهای دسترسی به اتاق سرور

طراحی و اجرای سیاستهای دسترسی به اتاق سرور از اهمیت حیاتی برخوردار است. زیرا این سیاستها نقش کلیدی در محافظت از اطلاعات حساس و تجهیزات حیاتی سازمان ایفا میکنند.

یک سیاست دسترسی جامع و موثر باید شامل مجموعهای از قوانین، رویهها و راهنماها باشد. که دسترسی به اتاق سرور را کنترل و مدیریت میکند.

اصول پایهای طراحی سیاستهای دسترسی

برای طراحی سیاست های دستری مراحلی وجود دارد که باید طی شوند. در ادامه بیشتر توضیح دادیم.

اصل حداقل مجوز

تعریف: هر کاربر باید تنها به منابع و اطلاعاتی دسترسی داشته باشد که برای انجام وظایفش ضروری است.

اهمیت: کاهش ریسک دسترسی غیرمجاز و افزایش امنیت کلی.

اصل جدا سازی وظایف

تعریف: وظایف حیاتی و حساس باید بین افراد مختلف تقسیم شود تا از بروز تقلب و سو استفاده جلوگیری شود.

اهمیت: جلوگیری از انحصار قدرت و افزایش کنترلهای داخلی.

اصل نیاز به دانستن

تعریف: دسترسی به اطلاعات باید تنها بر اساس نیاز شغلی باشد.

اهمیت: حفاظت از اطلاعات حساس و کاهش احتمال نشت اطلاعات.

مراحل طراحی سیاستهای دسترسی

برای طراحی سیاست های درست لازم است مراحل زیر طی شوند.

تحلیل نیازها و ریسکها

توضیح: شناسایی نیازهای دسترسی کاربران مختلف و تحلیل ریسکهای مرتبط با دسترسی به اتاق سرور.

اقدامات: ارزیابی ریسک، شناسایی داراییهای حساس، و تعیین نیازهای دسترسی بر اساس وظایف شغلی.

تعیین و تعریف نقشها و مسئولیتها

توضیح: تعریف نقشها و مسئولیتهای مختلف در سازمان و تعیین سطح دسترسی مناسب برای هر نقش.

اقدامات: تهیه ماتریس دسترسی، تعیین مجوزهای دسترسی بر اساس نقشها.

تدوین سیاستهای دسترسی

توضیح: تدوین مجموعهای از قوانین و راهنماها که نحوه دسترسی به اتاق سرور را مشخص میکند.

اقدامات: تهیه مستندات سیاست دسترسی، تعیین پروتکلهای دسترسی و تاییدیهها.

اجزای کلیدی سیاستهای دسترسی

سیاست هایی که باید مد نظر قرار گیرند عبارتند از:

سیاستهای احراز هویت

تعریف: تعیین روشها و مکانیزمهای احراز هویت برای دسترسی به اتاق سرور.

اقدامات: تعریف روشهای احراز هویت مانند کارتهای شناسایی، رمز عبور و احراز هویت بیومتریک.

سیاستهای مجوز دهی

تعریف: تعیین شرایط و ضوابط برای اعطای مجوزهای دسترسی.

اقدامات: تدوین رویههای بررسی و تایید درخواستهای دسترسی، تعریف سطوح دسترسی و محدودیتها.

سیاستهای مانیتورینگ و پایش

تعریف: تدوین روشهای نظارت و مانیتورینگ دسترسیها برای شناسایی و پاسخ به فعالیتهای مشکوک.

اقدامات: نصب و راه اندازی سیستمهای مانیتورینگ، تدوین پروتکلهای گزارش دهی و بررسی وقایع.

سیاستهای آموزش و آگاهی بخشی

تعریف: تدوین برنامههای آموزشی و آگاهیبخشی برای کارکنان در مورد اهمیت امنیت دسترسی.

اقدامات: برگزاری دورههای آموزشی منظم، تهیه مستندات آموزشی و بروشورهای امنیتی.

مراحل اجرای سیاستهای دسترسی

بعد از آشنایی و انجام مراحل فوق مراحل اجرای سیساست ها را توضیح دادیم.

آموزش و اطلاع رسانی

توضیح: آموزش کارکنان درباره سیاستهای جدید و اطلاع رسانی به آنها.

اقدامات: برگزاری جلسات آموزشی، ارسال ایمیلها و اطلاعیههای داخلی.

پیاده سازی تکنولوژیهای مورد نیاز

توضیح: نصب و راه اندازی ابزارها و سیستمهای مورد نیاز برای کنترل دسترسی.

اقدامات: نصب سیستمهای کنترل دسترسی، نرم افزارهای مانیتورینگ و احراز هویت.

انجام آزمایشها و ارزیابیها

توضیح: انجام آزمایشهای مختلف برای ارزیابی کارایی سیاستها و سیستمهای پیاده سازی شده.

اقدامات: اجرای تستهای نفوذ، ارزیابی ریسک و بررسی کارایی سیستمهای مانیتورینگ.

پایش و بهبود مستمر

توضیح: پایش مداوم عملکرد سیاستها و سیستمها و انجام بهبودهای لازم.

اقدامات: تحلیل گزارشهای مانیتورینگ، شناسایی نقاط ضعف و اصلاح آنها، بروزرسانی منظم سیاستها.

طراحی و اجرای سیاستهای مدیریت دسترسی به اتاق سرور یک فرآیند چند مرحلهای و جامع است. که نیازمند تحلیل دقیق نیازها و ریسکها، تدوین سیاستهای جامع و اجرایی، و پیاده سازی تکنولوژیهای مناسب است.

با اجرای صحیح این سیاستها، سازمانها میتوانند امنیت فیزیکی و منطقی اتاق سرور خود را تضمین کنند. همچنین از اطلاعات و تجهیزات حیاتی به بهترین شکل حفاظت شود.

آموزش و آگاهی بخشی در مدیریت دسترسی به اتاق سرور

آموزش و آگاهی بخشی یکی از ارکان حیاتی در مدیریت دسترسی به اتاق سرور است. بدون آگاهی و آموزش مناسب، حتی بهترین سیاستها و ابزارهای کنترل دسترسی نیز نمیتوانند به طور کامل اثر بخش باشند. آموزش کارکنان در مورد:

اول:اهمیت امنیت اتاق سرور دوم: نحوه صحیح استفاده از ابزارها و رویههای موجود

میتواند به کاهش خطرات امنیتی و بهبود کلی امنیت سازمان کمک کند.

مراحل آموزش و آگاهیبخشی

مراحا آموزش کارکنان به شرحزیر است.

تعیین نیازهای آموزشی

توضیح: شناسایی نیازهای آموزشی مختلف کارکنان با توجه به نقشها و مسئولیتهای آنها.

اقدامات: بررسی و تحلیل نقشهای مختلف، شناسایی دانش و مهارتهای مورد نیاز برای هر نقش، تعیین نیازهای آموزشی خاص هر گروه.

تدوین برنامههای آموزشی

توضیح: طراحی و تدوین برنامههای آموزشی مناسب برای هر گروه از کارکنان.

اقدامات: تعیین اهداف آموزشی، انتخاب محتوا و موضوعات آموزشی، تهیه منابع و مواد آموزشی، تنظیم برنامه زمانی آموزشها.

اجرای برنامههای آموزشی

توضیح: برگزاری دورهها و کارگاههای آموزشی برای کارکنان.

اقدامات: برگزاری جلسات حضوری و آنلاین، استفاده از اساتید مجرب، فراهم کردن امکانات آموزشی مناسب، ارائه تمرینها و مثالهای عملی.

موضوعات کلیدی در آموزش و آگاهی بخشی

در بحث آموزش، نکات کلیدی زیر حائز اهمیت هستند.

اهمیت امنیت اتاق سرور

توضیح: توضیح اهمیت حیاتی امنیت اتاق سرور و تاثیر آن بر کلیت امنیت سازمان.

موضوعات: تاثیرات بالقوه حملات فیزیکی و سایبری، خسارات مالی و اعتباری ناشی از نفوذ به اتاق سرور.

سیاستها و رویههای دسترسی

توضیح: آموزش در مورد سیاستها و رویههای دسترسی به اتاق سرور.

موضوعات: قوانین و مقررات دسترسی، فرآیندهای اعطای مجوز دسترسی، نقشها و مسئولیتها.

استفاده از ابزارهای کنترل دسترسی

توضیح: آموزش نحوه استفاده صحیح از ابزارهای کنترل دسترسی.

موضوعات: نحوه استفاده از کارتهای شناسایی، سیستمهای بیومتریک، قفلهای الکترونیکی و سایر ابزارها.

شناسایی و گزارش دهی فعالیتهای مشکوک

توضیح: آموزش کارکنان در مورد شناسایی فعالیتهای مشکوک و گزارشدهی آنها.

موضوعات: نشانههای فعالیتهای مشکوک، فرآیند گزارشدهی، اهمیت گزارشدهی سریع و دقیق.

پاسخ به حوادث امنیتی

توضیح: آموزش کارکنان در مورد نحوه واکنش به حوادث امنیتی مرتبط با دسترسی به اتاق سرور.

موضوعات: فرآیندهای اضطراری، اقدامات اولیه در مواجهه با نفوذ، ارتباط با تیمهای امنیتی.

روشهای آموزش و آگاهی بخشی

برای آموزش روش های بسیاری وجود دارد. در ادامه قصد داریم موثرترین این روش ها را بررسی کنیم. همچنین معایب آنها را نیز توضیح میدهیم.

دورههای آموزشی حضوری

توضیح: برگزاری دورههای آموزشی حضوری با حضور اساتید مجرب.

مزایا: امکان تعامل مستقیم با مدرس، پاسخ به سوالات به صورت حضوری.

معایب: نیاز به زمان و مکان مشخص، محدودیت تعداد شرکت کنندگان.

آموزش آنلاین

توضیح: ارائه دورههای آموزشی به صورت آنلاین.

مزایا: دسترسی آسان و انعطافپذیر، امکان شرکت در هر زمان و مکان.

معایب: نیاز به دسترسی به اینترنت، احتمال کاهش تعامل.

کارگاههای عملی

توضیح: برگزاری کارگاههای عملی برای تمرین و تجربه عملی.

مزایا: افزایش تجربه عملی، ارتقای مهارتهای کاربردی.

معایب: نیاز به تجهیزات و امکانات، هزینههای برگزاری.

بروشورها و مستندات آموزشی

توضیح: تهیه و توزیع بروشورها و مستندات آموزشی.

مزایا: امکان مطالعه و مرور مکرر، دسترسی آسان به اطلاعات.

معایب: احتمال نادیده گرفته شدن توسط برخی کارکنان.

فیلمها و ویدیوهای آموزشی

توضیح: تهیه و نمایش فیلمها و ویدیوهای آموزشی.

مزایا: جذابیت بیشتر، امکان نمایش مجدد.

معایب: نیاز به تهیه و تولید محتوا، هزینههای تولید.

پایش و ارزیابی آموزشها

چگونه باید آموزش ها ارزیابی شوند؟ به موارد زیر دقت کنید.

ارزیابی اولیه

توضیح: ارزیابی دانش و مهارتهای کارکنان قبل از شروع دورههای آموزشی.

اقدامات: برگزاری آزمونهای اولیه، تحلیل نیازهای آموزشی.

ارزیابی حین آموزش

توضیح: ارزیابی مداوم پیشرفت کارکنان در طول دورههای آموزشی.

اقدامات: برگزاری آزمونهای میاندوره، تحلیل عملکرد و پیشرفت.

ارزیابی نهایی

توضیح: ارزیابی نهایی دانش و مهارتهای کارکنان پس از اتمام دورههای آموزشی.

اقدامات: برگزاری آزمونهای نهایی، ارزیابی بازخوردها، تحلیل نتایج و اثربخشی آموزشها.

پیگیری و بهبود

توضیح: پیگیری مستمر و بهبود برنامههای آموزشی بر اساس نتایج ارزیابیها.

اقدامات: بازنگری و بهروزرسانی محتوا و روشهای آموزشی، ارائه آموزشهای تکمیلی.

آموزش و آگاهی بخشی در مدیریت دسترسی به اتاق سرور از اهمیت بالایی برخوردار است. همچنین باید به صورت مستمر و جامع انجام شود.

با برنامه ریزی و اجرای دقیق آموزشها، سازمانها میتوانند از کارکنان خود اطمینان حاصل کنند. که آنها با سیاستها، رویهها و ابزارهای لازم برای حفاظت از اتاق سرور آشنا هستند. از طرفی میتوانند به طور موثر از اطلاعات و تجهیزات حیاتی محافظت کنند.

پایش و نظارت در مدیریت دسترسی به اتاق سرور

پایش و نظارت از اجزای حیاتی مدیریت دسترسی به اتاق سرور است. این فرآیندها تضمین میکنند که دسترسی به اتاق سرور مطابق با سیاستهای تعیین شده صورت گرفته است. همچنین هرگونه فعالیت مشکوک یا غیرمجاز به سرعت شناسایی و مدیریت میشود.

اهداف پایش و نظارت

هدف اصلی از پایش و نظارت به شرع زیر است:

شناسایی دسترسیهای غیر مجاز

توضیح: تشخیص و شناسایی هرگونه تلاش برای دسترسی غیرمجاز به اتاق سرور.

اهمیت: جلوگیری از نفوذ و حفظ امنیت اطلاعات و تجهیزات.

کنترل فعالیتهای کاربران مجاز

توضیح: نظارت بر دسترسیهای مجاز به منظور اطمینان از عدم سوءاستفاده.

اهمیت: تضمین استفاده صحیح از دسترسیهای اعطا شده و پیشگیری از فعالیتهای مشکوک.

پاسخ سریع به وقایع امنیتی

توضیح: توانایی واکنش سریع به هرگونه حادثه امنیتی که ممکن است رخ دهد.

اهمیت: کاهش خسارات احتمالی و جلوگیری از گسترش آسیبها.

روشها و ابزارهای پایش و نظارت

روش های زیر جهت نظارت بهتر توصیه میشوند.

سیستمهای کنترل دسترسی فیزیکی

توضیح: استفاده از سیستمهای الکترونیکی برای مدیریت و مانیتورینگ دسترسی فیزیکی به اتاق سرور.

ابزارها: کارتهای شناسایی RFID، قفلهای الکترونیکی، سیستمهای بیومتریک.

مزایا: ثبت دقیق زمان و نوع دسترسیها، امکان ایجاد گزارشهای دورهای.

دوربینهای مدار بسته (CCTV)

توضیح: نصب دوربینهای نظارتی برای مانیتورینگ و ضبط ویدیوهای دسترسی به اتاق سرور.

مزایا: ایجاد بازدارندگی، امکان بررسی وقایع پس از وقوع، شناسایی فعالیتهای مشکوک.

معایب: نیاز به فضای ذخیرهسازی برای ویدیوها، امکان فرار از دید دوربینها.

سیستمهای مدیریت رویدادهای امنیتی (SIEM)

توضیح: استفاده از نرم افزارهای SIEM برای جمعآوری، تحلیل و مدیریت رویدادهای امنیتی.

مزایا: شناسایی تهدیدات پیچیده، امکان تحلیل همزمان رویدادها از منابع مختلف، ارائه گزارشهای جامع.

معایب: هزینههای بالا، نیاز به تخصص فنی برای پیادهسازی و مدیریت.

سیستمهای تشخیص نفوذ (IDS/IPS)

توضیح: سیستمهایی که فعالیتهای شبکهای و فیزیکی را مانیتور کرده و هرگونه نفوذ یا فعالیت مشکوک را شناسایی میکنند.

مزایا: شناسایی و واکنش سریع به تهدیدات، کاهش خطرات ناشی از نفوذ.

معایب: احتمال هشدارهای نادرست، نیاز به تنظیمات دقیق.

مراحل پایش و نظارت

مراحل صحیح نظارت بر اجرا به شرح زیر هستند.

تعیین معیارهای نظارت

توضیح: تعریف معیارها و شاخصهای کلیدی برای نظارت و پایش دسترسیها.

اقدامات: تعیین معیارهای کلیدی عملکرد (KPIs)، شناسایی نقاط حساس و بحرانی.

نصب و راه اندازی ابزارهای نظارتی

توضیح: نصب و پیکر بندی ابزارها و سیستمهای نظارتی مورد نیاز.

اقدامات: نصب دوربینهای مدار بسته، پیاده سازی سیستمهای کنترل دسترسی، راه اندازی نرم افزارهای SIEM.

جمعآوری و تحلیل دادهها

توضیح: جمعآوری دادههای دسترسی و فعالیتها و تحلیل آنها برای شناسایی الگوهای مشکوک.

اقدامات: ذخیره سازی و پردازش دادهها، استفاده از الگوریتمهای تحلیل داده.

ارائه گزارشها و بازخوردها

توضیح: تهیه گزارشهای منظم از فعالیتهای دسترسی و ارائه بازخوردهای لازم به مدیریت.

اقدامات: تهیه گزارشهای دورهای، شناسایی نقاط ضعف و ارائه پیشنهادات بهبود.

پاسخ به حوادث و رویدادهای مشکوک

توضیح: واکنش سریع و مناسب به هرگونه حادثه یا رویداد مشکوک.

اقدامات: اجرای پروتکلهای پاسخ به حوادث، بررسی و تحلیل رویداد، انجام اقدامات اصلاحی.

چالشهای پایش و نظارت

در ادامه چالش هایی که ممکن است با آنها رو به رو شوید مطرح میکنیم.

حجم بالای دادهها

توضیح: حجم بالای دادههای تولید شده توسط سیستمهای نظارتی ممکن است مدیریت و تحلیل آنها را دشوار کند.

راه حل: استفاده از الگوریتمهای هوش مصنوعی و یادگیری ماشین برای تحلیل دادهها.

هشدارهای نادرست

توضیح: سیستمهای نظارتی ممکن است هشدارهای نادرست تولید کنند که میتواند منجر به اقدامات غیرضروری شود.

راه حل: تنظیم دقیق سیستمها، بهبود الگوریتمهای شناسایی تهدیدات.

نیاز به منابع و تخصص فنی

توضیح: پیاده سازی و مدیریت سیستمهای نظارتی نیاز به تخصص فنی و منابع مالی دارد.

راه حل: آموزش کارکنان، استفاده از خدمات مشاورهای و تخصصی.

پایش و نظارت در مدیریت دسترسی به اتاق سرور یک فرآیند پیچیده و حیاتی است. که نیاز به برنامه ریزی دقیق، استفاده از ابزارهای مناسب و تحلیل مداوم دارد.

با اجرای صحیح این فرآیندها، سازمانها میتوانند امنیت دسترسی به اتاق سرور را بهبود بخشید. همچنین از اطلاعات و تجهیزات حیاتی خود محافظت کنند.

کنترل ریسک و واکنش به حوادث در مدیریت دسترسی به اتاق سرور

کنترل ریسک و واکنش به حوادث از جمله مهمترین جنبههای مدیریت دسترسی به اتاق سرور است. این فرآیندها به سازمانها کمک میکنند تا از وقوع حوادث پیشگیری کنند. همچنین در صورت بروز حادثه، به طور موثر و سریع واکنش نشان دهند.

با مدیریت صحیح ریسکها و داشتن یک برنامه واکنش به حوادث جامع، میتوان از خسارات و تاثیرات منفی بر کسب و کار جلوگیری کرد.

مراحل مدیریت ریسک

کنترل ریسک در اتاق سرور به ترتیب زیر صورت میپذیرد.

شناسایی ریسکها

توضیح: فرآیند شناسایی و تعریف تمامی ریسکهای مرتبط با دسترسی به اتاق سرور.

اقدامات: برگزاری جلسات با تیمهای مختلف، تحلیل سیستمها و فرآیندها، شناسایی نقاط ضعف و تهدیدات بالقوه.

ارزیابی ریسکها

توضیح: ارزیابی و اولویت بندی ریسکهای شناسایی شده بر اساس احتمال وقوع و تاثیر آنها.

اقدامات: استفاده از مدلهای ارزیابی ریسک مانند:

تجزیه و تحلیل SWOT، ماتریس احتمال-تاثیر، تعیین سطح ریسکها (کم، متوسط، بالا).

تعیین استراتژیهای مدیریت ریسک

توضیح: تدوین استراتژیها و اقدامات لازم برای کاهش یا حذف ریسکهای شناسایی شده.

اقدامات: پذیرش ریسک، کاهش ریسک (از طریق اقدامات پیشگیرانه)، انتقال ریسک (مثلاً از طریق بیمه)، اجتناب از ریسک (حذف فرآیندهای پرریسک).

اجرای اقدامات مدیریت ریسک

توضیح: پیاده سازی اقدامات و استراتژیهای تعیین شده برای مدیریت ریسکها.

اقدامات: اجرای پروژههای امنیتی، به روز رسانی تجهیزات و نرم افزارها، آموزش کارکنان، تدوین سیاستها و رویههای جدید.

پایش و بازبینی ریسکها

توضیح: نظارت مداوم بر ریسکها و بازبینی اقدامات انجام شده برای اطمینان از اثربخشی آنها.

اقدامات: اجرای مانیتورینگ مداوم، برگزاری جلسات بازبینی دورهای، تحلیل گزارشها و ارزیابی مجدد ریسکها.

مدیریت مراحل واکنش به حوادث

در ادامه مدیریت مراحل ذکر میشود.

تدوین برنامه واکنش به حوادث

توضیح: تهیه و تدوین یک برنامه جامع برای واکنش به حوادث احتمالی.

اقدامات: شناسایی انواع حوادث ممکن، تعریف فرآیندهای پاسخدهی، تعیین نقشها و مسئولیتها، تهیه مستندات و رویههای واکنش.

تشکیل تیم واکنش به حوادث

توضیح: تشکیل یک تیم متخصص و آموزشدیده برای مدیریت و پاسخ به حوادث.

اقدامات: انتخاب اعضای تیم، تعریف وظایف و مسئولیتها، آموزش و تمرینات منظم.

آموزش و تمرینات

توضیح: آموزش مستمر تیم واکنش به حوادث و انجام تمرینات شبیهسازی برای اطمینان از آمادگی.

اقدامات: برگزاری کارگاهها و دورههای آموزشی، اجرای تمرینات شبیه سازی، تحلیل و بازبینی نتایج تمرینات.

شناسایی و اعلام حادثه

توضیح: فرآیند شناسایی و اعلام وقوع حادثه به تیم واکنش به حوادث.

اقدامات: نصب و راهاندازی سیستمهای مانیتورینگ و شناسایی، تعریف پروتکلهای اعلام حادثه، ایجاد کانالهای ارتباطی.

ارزیابی و تحلیل حادثه

توضیح: ارزیابی سریع حادثه و تحلیل تاثیرات آن برای تعیین بهترین واکنش.

اقدامات: جمعآوری اطلاعات، تحلیل وضعیت، تعیین شدت حادثه، تهیه گزارش اولیه.

اجرای پاسخ به حادثه

توضیح: اجرای اقدامات لازم برای مقابله با حادثه و کاهش تاثیرات آن.

اقدامات: اجرای اقدامات اضطراری، اطلاعرسانی به افراد مرتبط، تعامل با تیمهای فنی و امنیتی.

بازیابی و بازگشت به حالت عادی

توضیح: اجرای فرآیندهای بازیابی و بازگرداندن سیستمها به حالت عادی پس از کنترل حادثه.

اقدامات: تعمیر و بازسازی سیستمها، ارزیابی خسارات، بازیابی اطلاعات، اطلاعرسانی به ذینفعان.

تحلیل و مستند سازی پس از حادثه

توضیح: تحلیل حادثه و مستندسازی جزئیات آن برای بهبود برنامههای آینده.

اقدامات: تهیه گزارش کامل از حادثه، تحلیل علتهای ریشهای، شناسایی نقاط ضعف و پیشنهادات بهبود.

ابزارها و تکنیکهای مدیریت ریسک و واکنش به حوادث

در ادامه بهترین ابزارها جهت کنترل بهتر ریسک معرفی میشود.

نرم افزارهای مدیریت ریسک

توضیح: استفاده از نرمافزارهای تخصصی برای شناسایی، ارزیابی و مدیریت ریسکها.

مزایا: تحلیل دقیق و جامع، قابلیت گزارش دهی، امکان پیگیری و مدیریت مداوم ریسکها.

سیستمهای مانیتورینگ و شناسایی نفوذ

توضیح: نصب و راهاندازی سیستمهای IDS/IPS برای شناسایی و پاسخ به تهدیدات.

مزایا: شناسایی سریع تهدیدات، امکان واکنش به موقع، کاهش خطرات نفوذ.

پروتکلها و رویههای امنیتی

توضیح: تدوین و پیادهسازی پروتکلها و رویههای استاندارد برای مدیریت دسترسی و واکنش به حوادث.

مزایا: ایجاد ساختار منظم و کارآمد، افزایش هماهنگی و کاهش خطاها.

تحلیل ریسکهای فیزیکی و محیطی

توضیح: ارزیابی ریسکهای فیزیکی مرتبط با اتاق سرور مانند آتش سوزی، سیل و سرقت.

مزایا: پیشگیری از حوادث فیزیکی، ایجاد تدابیر پیشگیرانه، کاهش تاثیرات محیطی.

مدیریت ریسک و واکنش به حوادث دو بخش مکمل و حیاتی در مدیریت دسترسی به اتاق سرور هستند.

- با شناسایی و ارزیابی ریسکها

- تدوین و اجرای برنامههای واکنش به حوادث

- و استفاده از ابزارها و تکنیکهای مناسب، سازمانها میتوانند از امنیت اتاق سرور خود اطمینان حاصل کنند.

همچنین در صورت بروز حوادث به طور موثر واکنش نشان دهند. این فرآیندها باید به طور مداوم بازبینی و به روز رسانی شوند. تا با تغییرات و تهدیدات جدید سازگار شوند.

چالشها و راهکارهای مدیریت دسترسی به اتاق سرور

مدیریت دسترسی به اتاق سرور با چالشها و مشکلات خاصی روبرو است. حل این مشکلات نیازمند راهکارهای خاص و متناسب هستند. در این بخش به بررسی اصلیترین چالشها و راهکارهای ممکن برای مدیریت دسترسی به اتاق سرور پرداخته میشود.

چالشهای مدیریت دسترسی به اتاق سرور

پیچیدگی سیستمهای امنیتی

توضیح: سیستمهای امنیتی مدرن بسیار پیچیده هستند و این پیچیدگی میتواند باعث ایجاد چالش در مدیریت دسترسی و تنظیمات شود.

راهکار: استفاده از ابزارها و سیستمهای مدیریت هویت و دسترسی (IAM) که قابلیت مدیریت و کنترل جامع را فراهم میکنند.

انعطاف پذیری و آسیب پذیری

توضیح: نیاز به انعطاف پذیری در مدیریت دسترسی به اتاق سرور در مقابل تغییرات سازمانی و فناوری. همچنین آسیب پذیریهای مرتبط با تغییرات و تهدیدات جدید.

راهکار: به روز رسانی مداوم سیاستها و رویههای دسترسی. استفاده از راهکارهای اتوماسیون و هوش مصنوعی برای شناسایی و پاسخ به تهدیدات.

مدیریت هویت و دسترسی

توضیح: مدیریت هویت و دسترسی در سازمانهای بزرگ میتواند به چالشی تبدیل شود. به خصوص زمانی که سازمان دارای تعداد زیادی کاربر و سطح دسترسی مختلف است.

راهکار: پیاده سازی سیستمهای IAM که شامل مدیریت هویت، احراز هویت چند عاملی، کنترل دسترسی و تأیید دسترسیها میشود. همچنین استفاده از مدیریت هویت به صورت سرویس (IDaaS) میتواند کارآمد باشد.

توافق نامهها و استانداردها

توضیح: نیاز به پیاده سازی استانداردها و توافق نامههای امنیتی با توجه به الزامات قانونی و نظارتی میتواند چالش برانگیز باشد.

راهکار: اعمال استانداردهای امنیتی مانند:

ISO/IEC 27001، NIST SP 800-53 و GDPR، همچنین ارائه آموزشهای مداوم به کارکنان در خصوص رعایت استانداردها.

مدیریت و مانیتورینگ دسترسی

توضیح: مانیتورینگ و مدیریت پایدار دسترسی به منابع و اطلاعات حساس از جمله چالشهای اصلی مدیریت دسترسی است.

راهکار: استفاده از ابزارها و سیستمهای مانیتورینگ پیشرفته که قابلیت زنجیرهای کردن رخدادها، تشخیص نقضها و پاسخگویی سریع را داشته باشند.

راهکارهای رفع مشکلات پیاده سازی سیاستها و رویههای استاندارد

تعریف و پیاده سازی سیاستهای دسترسی استاندارد که شامل اصول حداقل دسترسی

(Principle of Least Privilege) و اصول اقتصادی (Economy of Mechanism) باشند.

استفاده از ابزارهای اتوماسیون

اعمال ابزارها و راهکارهای اتوماتیک برای مدیریت هویت و دسترسی، بهویژه در محیطهای پویا و پیچیده.

آموزش و آگاهیبخشی

برگزاری دورههای آموزشی و آگاهی بخشی منظم برای کارکنان و مدیران در خصوص مسائل امنیتی و استفاده از سیاستهای دسترسی.

مدیریت تغییرات

پیاده سازی فرآیندهای مدیریت تغییرات

(Change Management) که شامل:

ارزیابی اثرات احتمالی بر دسترسیها باشد و اعمال تغییرات با رعایت اصول امنیتی.

تحلیل و مانیتورینگ مداوم

ارزیابی و مانیتورینگ مداوم دسترسیها به منابع و اطلاعات، شناسایی و رفع نقاط ضعف و تهدیدات.

مدیریت دسترسی به اتاق سرور با چالشهای متعددی مواجه است. بنابراین نیاز به رویکردهای جدید و تکنولوژیهای پیشرفته برای حل و فصل آنها وجود دارد.

- با پیاده سازی مناسب راهکارها

- ایجاد سیاستها و استفاده از ابزارهای مناسب

میتوان به مدیریت امنیت و دسترسی بهتری دست یافت و خطرات احتمالی را کاهش داد.

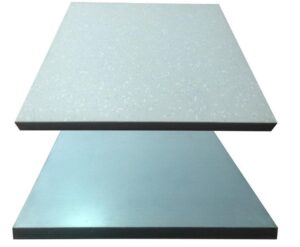

نقش کف کاذب در مدیریت دسترسی به اتاق سرور

کف کاذب در اتاقهای سرور و مراکز داده به طور گستردهای استفاده میشود. این سازه تاثیرات مثبت زیادی بر حفاظت از تجهیزات دارد. در زیر تاثیرات اصلی کف کاذب بر حفاظت از تجهیزات اتاق سرور را توضیح میدهیم:

مدیریت کابلها و اتصالات

کف کاذب با ایجاد فضایی کاربردی در زیر، از تجهیزات اصلی سرور و شبکه حفاظت میکند. در نتیجه میتوان زیر آن کابلها، اتصالات و تجهیزات مانند:

سوئیچها و پچ پنلها را قرار داد. این امر باعث میشود کابلها به صورت منظم و بهینه تر از طریق فضای کف کاذب به تجهیزات اصلی رسانده شوند. در نتیجه باعث بهبود نظم و ایمنی کلی شبکه میشود.

مدیریت حرارت

یکی از مشکلات اصلی در اتاق سرور افزایش دما است. کف کاذب میتواند به عنوان یک لایه عایق حرارتی عمل کند. در نتیجه از انتقال حرارت به فضای بالایی که تجهیزات اصلی قرار دارند، جلوگیری کند.

این باعث کاهش نیاز به سیستمهای خنک کننده بیشتر و در نتیجه صرفه جویی در مصرف انرژی و کاهش هزینههای عملیاتی میشود.

مدیریت رطوبت

کف کاذب میتواند به عنوان یک لایه ایزولاسیون در برابر رطوبت عمل کند. این امر به حفظ تجهیزات در برابر خطراتی مانند:

خوردگی و تغییرات زیست محیطی کمک میکند که میتواند به طور مستقیم به تجهیزات وارد شود.

امنیت فیزیکی

کف کاذب میتواند به عنوان یک لایه اضافی از امنیت فیزیکی عمل کند. بنابراین دسترسی به کابلها و تجهیزات زیرین توسط اشخاص غیر مجاز محدود میشود و امنیت کلی سیستم بهبود یابد.

به طور کلی، کف کاذب نقش مهمی در بهبود مدیریت و عملکرد اتاقهای سرور و مراکز داده دارد. به ویژه از نظر بهینه سازی فضای فیزیکی، کاهش هزینههای عملیاتی و افزایش امنیت و پایداری تجهیزات.

نتیجه گیری

مدیریت دسترسی به اتاق سرور یکی از جوانب حیاتی در امنیت اطلاعات و فناوری اطلاعات است. این امر نیازمند رویکردها و راهکارهای مدیریتی موثر است. در این مقاله، به بررسی اصول، استانداردها، روشها، و چالشهای مدیریت دسترسی به اتاق سرور پرداخته شد. در ادامه، نتیجه گیریهای مهم به شرح زیر هستند:

اهمیت اصلی مدیریت دسترسی: مدیریت دسترسی به اتاق سرور اساسی برای حفظ امنیت اطلاعات و جلوگیری از دسترسی غیر مجاز به منابع حساس است.

- با تعریف

- و پیاده سازی سیاستها و رویههای مناسب

میتوان از خطرات احتمالی مرتبط با دسترسی نامناسب به اطلاعات جلوگیری کرد.

استفاده از استانداردها و راهکارهای امنیتی: پیاده سازی استانداردها و رویههای امنیتی مانند:

استانداردهای ISO/IEC 27001، NIST SP 800-53 و GDPR اهمیت زیادی دارد. این استانداردها کمک میکنند سیاستها و فرآیندهای دسترسی را بر اساس یک مدل استاندارد و قابل اعتماد پیاده سازی کنند.

پیچیدگی و چالشهای مدیریت دسترسی:

- پیچیدگی سیستمهای امنیتی

- مدیریت هویت و دسترسی در مقیاس بزرگ

- و نیاز به مداومت در مانیتورینگ و بروزرسانیها

از جمله چالشهایی هستند که سازمانها با آنها رو به رو میشوند.

راهکارهای موثر:

پیاده سازی سیاستهای دسترسی مبتنی بر اصول حداقل دسترسی و اقتصادیت مکانیسم.

استفاده از ابزارها و سیستمهای مدیریت هویت و دسترسی (IAM) به منظور اتوماسیون و کنترل بهتر دسترسیها.

آموزش و آگاهی بخشی منظم به کارکنان در خصوص مسائل امنیتی و استفاده صحیح از سیاستهای دسترسی.

مدیریت دسترسی به اتاق سرور نیازمند یک رویکرد جامع است که شامل:

مدیریت هویت و دسترسی

استفاده از راهکارهای امنیتی پیشرفته

و مانیتورینگ فعال است.

با پیاده سازی درست راهکارها و استفاده از بهترین شیوهها، میتوان امنیت اطلاعات خود را تقویت کرد.

در نهایت، این نکات نشان میدهند که مدیریت دسترسی به اتاق سرور نیازمند یک رویکرد چند بعدی و تلاش مداوم برای بهبود و تقویت است.

این اقدامات به بهبود امنیت اطلاعات کمک میکنند. از طرف دیگربه کاهش خطرات و هزینههای مرتبط با نقض امنیتی نیز میانجامند.

خرید و نصب کف کاذب تاثیر مستقیمی بر ارتقا امنیت اتاق سرور دارد. همچنین کف کاذب مورد نیاز این محل دارای ویژگی های بسیار خاصی است که باید به آنها توجه شود.

خرید کف کاذب اتاق سرور

برای خرید کف کاذب اتاق سرور باید آشنایی کاملی با این سازه داشته باشید. بنابراین جهت کسب اطلاعات بیشتر و خرید بهترین برند کف کاذب در ایران و جهان با شماره زیر تماس بگیرید.

دیگر مطالب

شماره تماس: ۰۹۱۲۵۸۴۰۹۵۳